Dossiers > Réglementation

Cybersécurité : vos DM sont-il vulnérables ?

La cybersécurité est un aspect essentiel du cycle de développement des DM connectés sans fil. Keysight nous explique ici que le bât blesse avant tout pour les interfaces Bluetooth Low Energy, sur lesquelles des failles ont été identifiées. Un sujet d'inquiétude qui a poussé la FDA à publier des recommandations à l'adresse des fabricants.

Par Brad Jolly, Senior Applications Engineer chez Keysight Technologies

Par Brad Jolly, Senior Applications Engineer chez Keysight Technologies

Si le cycle de développement des dispositifs médicaux sans fil a toujours été très complexe, la multiplication des menaces de cybersécurité ne fait qu'accroître la difficulté. Le fabricant doit prendre en compte cette cybersécurité dès la conception de son dispositif, et au fil de son développement, notamment lors de la configuration du hardware, de l'écriture du firmware et du software. Les opérations de vérification et de validation doivent elles aussi être soigneusement documentées afin de garantir la sécurité des patients et des professionnels de santé.

En outre, il est nécessaire de prendre en compte la cybersécurité lors de la spécification des procédés et des tests de fabrication afin de garantir que le dispositif ne soit pas exposé à des cybermenaces sur le site de production.

Un protocole BLE vulnérable

Si elle revêt une importance croissante, la cybersécurité des DM n'est pas un sujet nouveau. Malgré les nombreuses solutions matérielles et logicielles élaborées récemment pour résoudre certains aspects de cette question, le problème est loin d'être résolu. Les fabricants de DM intégrant le protocole Bluetooth Low Energy (BLE) doivent en particulier tenir compte d'une toute nouvelle famille de vulnérabilités appelées SweynTooth.

Ces dernières ont été découvertes par des chercheurs de l'Université de technologie et de design de Singapour (SUTD), financés en partie par Keysight. Ces chercheurs, qui utilisent des outils de recherche en cybersécurité fournis par ce fabricant américain de solutions de test et mesure électroniques, ont publié en janvier 2020 un article intitulé de manière provocante "Unleashing Mayhem over Bluetooth Low Energy" qui pourrait se traduire par "Comment semer le chaos sur Bluetooth Low Energy ".

Selon l'équipe SUTD, les vulnérabilités SweynTooth affectent de nombreuses catégories d'appareils IoT utilisés dans la logistique, l'électronique grand public, les maisons intelligentes, les wearables, et le médical. Cela n'est pas surprenant, car les fabricants de ces appareils s'appuient, pour bon nombre d'entre eux, sur des fournisseurs de modules plutôt que de développer leurs propres puces de communication et micrologiciels.

« La méthode actuelle consiste à laisser les tests de mise en œuvre au processus de certification Bluetooth », selon l'équipe de la STU. « Cette pratique est fondée sur l'idée que si la conception est rigoureuse, il n'y a pratiquement rien qui puisse se produire lors de la mise en œuvre de la pile Bluetooth ». Or, les chercheurs ont mis en évidence des vecteurs d'attaque fondamentaux contre les piles BLE certifiées et recertifiées, censées être "sûres" en matière de failles.

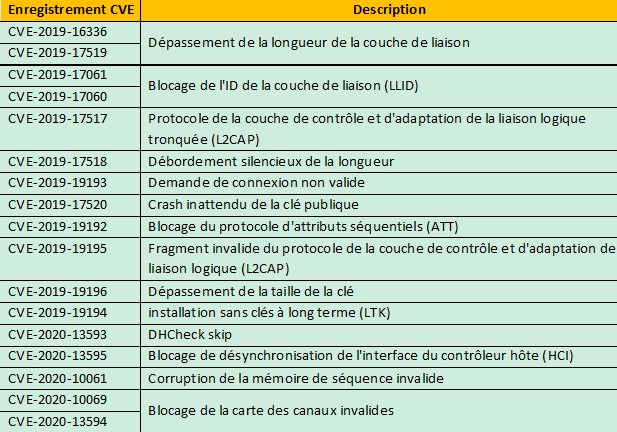

Outre la publication de l'article, l'équipe de la SUTD a également signalé les expositions à la base de données Common Vulnerabilities and Exposures (CVE). Le tableau ci-dessous répertorie plusieurs des enregistrements CVE associés à l'étude SweynTooth publiée par la SUTD.

Des produits vulnérables toujours en service

Le rapport de la SUTD répertorie plusieurs fournisseurs de composants et de dispositifs BLE présentant des vulnérabilités, dont de nombreuses entreprises réputées. Ces fournisseurs ont bien entendu pris des mesures rapides pour évaluer l'étendue des vulnérabilités de leurs produits et y remédier de manière appropriée.

Cependant, bon nombre de ces produits avaient déjà été livrés à des clients, dont beaucoup sont soit inconnus, soit impossibles à localiser. Par conséquent, de nombreux dispositifs intégrant les vulnérabilités SweynTooth sont toujours en service. En outre, des recherches ultérieures menées par la SUTD ont permis de découvrir un autre ensemble de vulnérabilités désignées sous le nom de Braktooth. On estime que ce type de vulnérabilités affecte plus d'un milliard d'appareils déjà livrés aux clients finaux.

Les recommandations de la FDA

L'article de la SUTD indiquait que les dispositifs les plus critiques susceptibles d'être gravement touchés par SweynTooth sont les produits médicaux. Par ailleurs, le rapport donnait des exemples de DM essentiels au maintien des fonctions vitales pour lesquels des vulnérabilités SweynTooth avaient été identifiées. Compte tenu du risque substantiel pour les patients, la FDA a publié une déclaration en mars 2020 classant en trois catégories les répercussions potentielles des vulnérabilités SweynTooth exploitables à distance par un utilisateur non autorisé :

- arrêt du dispositif dans sa communication ou son fonctionnement,

- dysfonctionnement du dispositif,

- contournement de la sécurité pour accéder aux fonctions du dispositif normalement accessibles uniquement à un utilisateur autorisé.

De plus, la FDA a recommandé plusieurs actions spécifiques pour les fabricants de dispositifs médicaux, résumées ci-dessous, et les fabricants sont encouragés à consulter le guide disponible sur le site de la FDA.

Les fabricants doivent évaluer l'impact de SweynTooth sur leurs dispositifs, procéder à une évaluation des risques après la mise sur le marché et élaborer des plans d'atténuation des risques, notamment des contrôles compensatoires lors de l'élaboration de correctifs logiciels.

Parmi les solutions de test et mesure de Keysight figure la suite logicielle IoT Security Assessment destinée à aider les ingénieurs à trouver et à corriger rapidement les vulnérabilités critiques présentes dans les appareils IoT.

Elle permet de tester les interfaces de communication Wi-Fi, cellulaires, Ethernet, CAN bus, Bluetooth et BLE en utilisant des techniques allant du fuzzing de protocole de bas niveau aux attaques de couche supérieure.

Ils doivent également collaborer avec les établissements/prestataires de santé et les patients pour identifier les dispositifs concernés, atténuer les risques et prendre des décisions éclairées. Il convient aussi, le cas échéant, de communiquer les retours des clients auprès d'un organisme d'analyse et de partage de l'information et de signaler les dispositifs vulnérables à l'agence de cybersécurité et de sécurité des infrastructures (CISA) de Homeland Security afin que ces informations puissent être ajoutées à sa liste de produits.

La FDA émet par ailleurs des recommandations spécifiques aux prestataires de santé, soignants et patients. Les prestataires de santé et leur personnel doivent travailler avec les fabricants de dispositifs pour déterminer quels dispositifs médicaux utilisés dans leur établissement ou par leurs patients pourraient être affectés, et élaborer des plans d'atténuation des risques. Ils doivent également surveiller les dispositifs pour déceler tout comportement inhabituel et conseiller les patients sur la manière de réduire les risques, notamment en demandant une aide médicale immédiate si le comportement de leur dispositif change de manière inattendue.

Intégrer la cybersécurité dans la gestion des risques

SweynTooth n'est qu'un exemple parmi d'autres de vulnérabilité susceptible de compromettre de nombreuses vies, et BLE n'est pas le seul protocole sans fil sujet à des failles de cybersécurité.

Pour réduire les risques et garantir la qualité des produits, les fabricants de dispositifs médicaux doivent intégrer la cybersécurité dans leur registre des risques et leur système qualité (SMQ), et veiller à intégrer la validation continue de la sécurité dans leur processus de développement logiciel.

Il est également recommandé d’utiliser des outils de test de pénétration, tels que le fuzzing de protocole, et de s'abonner à un service de veille de cybersécurité pour se tenir au courant des dernières méthodes d'attaque. Si le risque de cybersécurité d'un dispositif médical connecté n'est pas correctement pris en compte, les organismes publics de réglementation pourraient retirer à son fabricant l'autorisation de le commercialiser.

X (ex Twitter)

X (ex Twitter) LinkedIn

LinkedIn